Şayet siz de bir sistem yöneticisiyseniz güvenlik sorununun güvenlik araçlarını yüklemek, sistemi en güncel tehditlere karşı koruyan yapılandırmayı yapmak, sunucu ve kullanıcı yamalamak ve virüs girdiğinde sistemi yeniden haritalamak olduğunu düşünebilirsiniz.

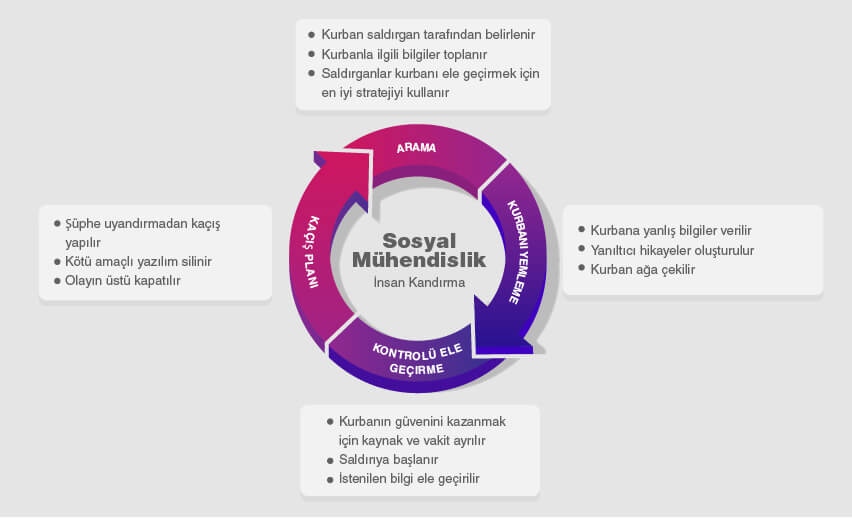

Şayet tüm bu görevleri yapmışsanız halen yapmanız gereken işin yarısı duruyor demektir. Karşılaşacağınız en etkili siber saldırıların bazıları donanım veya yazılımı hedef almaz. Bu saldırılar genellikle insanları hedef alır. Sosyal mühendislik saldırıları sıklıkla telefon veya e-posta hesabından fazlasını gerektirmez.

Sosyal mühendislik saldırıları şu şekilde gelişebilir: İlk olarak saldırgan destek ekibini arar veya e-posta gönderir ve hedeflerini taklit eder. Bu kişiler, e-posta parolalarını unuttuklarını söylerler ve bu yalanı destekleyecek hikâyeler uydururlar. Bu hikâyeleri, hedeflerindeki kişinin e-posta adresini kendilerine ait e-posta adresiyle müşteri temsilcisini değiştirmeye ikna edip bu sayede şifre değiştirme bağlantısının bu adrese almak için kullanırlar.

Sosyal mühendislik saldırılarına karşı sizin konumunuz nedir?

Sosyal mühendislik saldırıları güvene dayalıdır ve özel bir programlama becerisi gerektirmez. VoIP sahtekârlığı olarak da bilinen bu teknoloji saldırganların aramalarının hedeflerindeki telefondan geliyormuş gibi görünmesine olanak sağlar. Bu teknoloji geniş bir kullanıma sahiptir ve ayrıca özel bir beceri de gerektirmez. Bu nedenle, bu saldırıların yaygınlığının yüksek olması ve giderek artması hiç de şaşırtıcı değil. 2017 yılında, bilgi güvenliği uzmanlarının %76’sı telefon veya e-posta yoluyla yapılan sosyal mühendislik saldırıları tespit etti ve e-posta sahtekârlığı kullanılan birincil araçtı. 2018 yılında bu rakam %83’e yükseldi.

Sosyal mühendislik ve e-posta oltalama saldırılarındaki bu artış, yüksek profilli durumlardaki mağdurları da içeren bir artışa neden oldu:

- Blackrock

The Financial Times ve CNBC’yi de dolandıran bir çevre eylemcisi tarafından yapılan saldırıda dünyanın en büyük varlık yöneticisi de kurban oldu. Aktivistler, firmanın çevreci bir portföye döndüğünü ve kısa zaman içinde de bir felakete yol açtığını söyleyen son derece inandırıcı bir sahte basın açıklaması yayınladılar. - Kripto Para Birimi

Ethereum olarak bilinen bir kripto para birimi kullanan dijital cüzdan kullanıcıları, sahte hata mesajları gibi gizlenmiş kimlik avı saldırılarına maruz kaldılar. Bu mesajlar, kullanıcıların bir yama yüklemelerini isteyen bir e-posta içeriyordu. Aslında, ekteki bağlantı saldırganların dijital kazanç elde etmelerine olanak sağlayan cüzdan yazılımının tehlikeli bir sürümüne onları yönlendiriyordu. - İstihbarat Şirketleri

2015 yılında, genç bir bilgisayar korsanı Verizon’u arayıp, CIA’nin direktörü John Brennan’a ait kişisel bilgileri buldu ve AOL e-posta adresine erişimi ele geçirdi. Bu adres, direktörün güvenlik izni uygulamasından gelen ayrıntılar da dâhil olmak üzere birçok hassas bilgiyi içeriyordu. Bilgisayar korsanı telefonda yönetici Brennan ile kısa bir konuşma da yaptı. Saldırganın bulunup tutuklanması iki yıldan fazla zaman aldı.

Bu olaylar, akla gelebilecek en basit araçları kullanarak zarar vermenin ne kadar kolay olduğunu gösteriyor. Bilgisayar korsanları para çalabilir, medyayı kandırabilir ve bir telefondan ve bir e-posta adresinden biraz daha fazlasını kullanarak dünya üzerindeki en güçlü bireylerin sırlarını bile ele geçirebilirler.

Kendinizi sosyal mühendislik saldırılarına karşı savunmak

Kendinizi sosyal mühendislik saldırılarına karşı korumanın iki yolu bulunuyor.

Her şeye rağmen teknolojiyi kullanabilirsiniz. DMARC (Etki Alanına Dayalı Mesaj Doğrulama, Raporlama ve Uygunluk) olarak bilinen bir çözüm, sahte e-postaları tespit etmek ve karantinaya almak için tasarlanmıştır; bu sistem, alıcıya görünen adresin gerçekten e-posta gönderen adres olup olmadığı anlamına gelir. Bu teknoloji, bir markanın tüketicilerini, e-postalarının zarar vermek için kullanılmamasını sağlayarak koruduğu halde, kullanım oranları çok düşüktür – kullanım oranı tüm sektörlerde %50’nin altındadır.

Teknolojiye ek olarak, politika da var – bu durumda, güvenlik bilinci eğitimi gereklidir. Burada güvenlik yöneticileri, çalışanlarını sahte e-posta örneklerine karşı test ederek eğitirler. Amaç, çalışanların sahte bir e-posta ile orijinal makale arasındaki farkı anlatmalarını sağlamaktır. Güvenlik bilinci eğitimi, orta derecede etkili olmaktan çok daha fazlası anlamına gelmektedir – açık oltalama e-posta oranları, güvenlik bilinci eğitiminden sonra %75 oranında azalmaktadır – fakat saldırganların kişiyi kandırması için kişinin güvenlik açığı vermesi gerekir.

Günün sonunda, zararı azaltmak ve anında olay tepkisi vermek, kimlik avı ve sosyal mühendislik saldırılarına karşı yapılacak en iyi şeydir. Belirli bir saldırganın, çalışanlarını sahte e-postalarla veya sahte telefon görüşmeleriyle kandırma şansı çok yüksek olsa da, iyi eğitilmiş yöneticiler, oluştukları anda hesap çalınmasını tespit edebileceklerdir. Saldırganların kullanıcı hesaplarını çalması kolay olsa da, neden olabilecekleri zararı sınırlandırmak hala mümkündür.